In größeren Netzwerken kann es aufgrund der Firmenrichtlinie oder der Gesetzgebung notwendig sein sich an den Netzwerkgeräten mit persönlichen User Accounts anmelden zu müssen. Man kann dafür natürlich für jeden Netzwerkadministrator ein persönliches Account auf allen Geräten anlegen, oder man authentifiziert gegen einen RADIUS Server. Dieser RADIUS Server kann z.B. ein Network Policy Server sein, der seit Windows Server 2008 den IAS abgelöst hat. Der Vorteil so einer Implementierung liegt auf der Hand, die Authentifizierung wird über das Zentrale Active Directory gesteuert und Benutzerkonten müssen nur an einem Ort gepflegt werden.

NPS

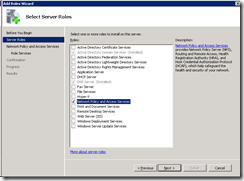

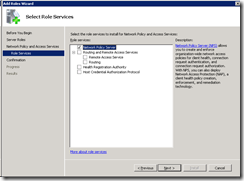

Die NPS Serverrolle muss auf einem Server hinzugefügt werden, ob das ein dedizierter Server ist oder ob man die Rolle auf einem andern mitlaufen lässt hängt von der Größe der Umgebung ab. Die Rolle kann wie jede andere über den Servermanager oder das PowerShell cmdlet Add-WindosFeature hinzugefügt werden. Damit das cmdlet verfügbar ist muss das Modul ServerManager geladen werden.

Für RADIUS reicht der NPAS-Policy-Server. Wen die Rolle hinzugefügt wurde kann NPS konfiguriert werden, der erste Schritt ist es den NPS Server im Active Directory zu registrieren. Rechtsklick auf NPS (local) und “Register Server in Active Directory” wählen"

Der zweite Schritt ist die Konfiguration des Accounting, bzw. Logging, dafür gibt es in der NPS Konsole unter dem Punkt “Accounting” drei Einstellungsmöglichkeiten.

Der “Configure Accounting Wizard” erleichtert einem Konfiguration:

Ich entscheide mich für das Logging in ein Textdokument, je nach Umgebung kann man auch einen zentralen SQL Server angeben.

Den Ordner für die Log Files lege ich auf eine zweite Partition.

Der NPS Server ist nun konfiguriert, es fehlen noch die RADIUS Clients sowie das Regelwerk das definiert wer sich anmelden darf.

Radius Clients

Jedes Netzwerkgerät das über NPS authentifizieren will muss dort als RADIUS Client angelegt werden, in diesem Schritt werden der Name, die IP Adresse und der Pre-Shared Key für jeden Client festgelegt. Der Pre-Shared Key wird verwendet um den RADIUS Client zu authentifizieren, der Benutzer meldet sich mit seinem Benutzernamen und Passwort an.

Um einen RADIUS Client anzulegen erweitert man den Ordner “RADIUS Clients and Servers” in der NPS Konsole, Rechtslick auf “RADIUS Clients” und “New” öffnet den Dialog “New RADIUS Client”.

Unter dem Reiter “Settings” wird der Friendly name konfiguriert, dieser ist später wichtig für die Konfiguration der Regeln. Außerdem gibt man hier die IP Adresse des Clients an, der Pre-Shared Key kann manuell eingegeben werden, ich empfehle jedoch ihn automatisch zu generieren. (Achtung: einige alte Geräte unterstützen nur Keys bis zu einer bestimmten Länge)

Unter Advanced könnte man noch ein bestimmtes RADIUS Feature Set auswählen, normalerweise reicht aber der Standard aus.

Connection Request Policy

Über die Connection Request Policy wird definiert welcher RADIUS Client wie authentifiziert wird. NPS kann auch als RADIUS Proxy arbeiten und könnte daher anfragen eines Clients selbst authentifizieren und die eines andern an einen Remote RADIUS Server weiterleiten, dieser Server muss zuerst unter “RADIUS Clients and Servers” angelegt werden.

Die Standardregel ist so konfiguriert dass alle anfragen Lokal, also gegenüber Active Directory, authentifiziert werden.

Network Policy

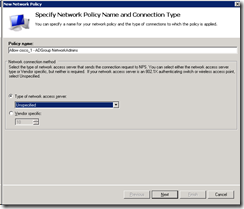

Die Network Policy definiert wer sich unter welchen Umständen authentifizieren darf. Da beide Standardregeln keinen Zugriff zulassen müssen wir eine neue Network Policy anlegen, Rechtsklick auf “Network Policy” und “New” öffnet den Dialog “New Network Policy”.

Auf der ersten Seite wird eine Name für die neue Richtlinie konfiguriert, der Rest bleibt Standard.

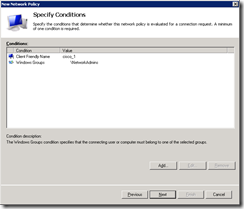

Auf dieser Seite werden die Konditionen definiert unter welchen die Authentifizierung erfolgreich ist. Man kann z.B. den RADIUS Client und eine bestimmt AD Gruppe hinzufügen, die beiden Kriterien sind “AND” verknüpft, müssen also beide zutreffen. Der Benutzer der sich am Client “cisco_1” anmeldet muss also Mitglied der Gruppe NetworkAdmins sein damit er sich authentifizieren darf.

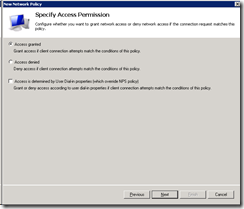

Im nächsten Schritt wird festgelegt ob diese Regel den Zugriff erlaubt oder verweigert.

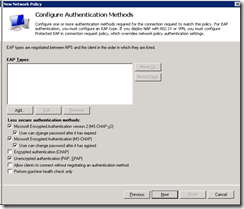

PAP muss als Authentifizierungsmethode hinzugefügt werden, man wird darauf hingewiesen dass diese Methode nicht sicher ist da das Passwort in Clear-Text über die Leitung geht, das muss man wohl oder übel in kauf nehmen.

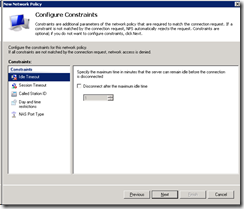

Hier könnte man weitere verbindungsspezifische Einstellungen machen, für die Authentifizierung an Netzwerkgeräte wird das allerdings nicht benötigt.

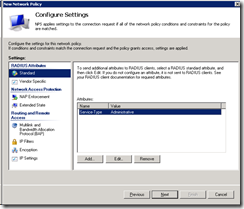

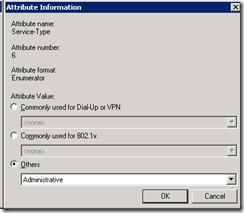

Im letzten Schritt werden die Einstellungen konfiguriert die der RADIUS Server in der Antwort mitschickt, hier kann man sogenannte Attribute-Value (AV)-Pairs konfigurieren. Diese AV-Pairs sind Herstellerabhängig, bei Cisco z.B. kann man mit Attribut 6 den Service-Type definieren, gibt man “Administrative” an landet ein authentifiziert User direkt im “enable” Mode. Framed-Protcol PPP kann gelöscht werden, Service-Type ändere ich auf “Administrative”

Somit ist der NPS Server fertig konfiguriert und bereit Anfragen von einem RADIUS Client mit der IP 10.1.1.254 und dem richtigen Pre-Shared Key zu beantworten. Nur Benutzer die Mitglied der Gruppe NetworkAdmins sind dürfen sich am RADIUS Client anmelden, ist die Authentifizierung erfolgreich sollte der Benutzer gleich im “enable” Mode sein.

Im nächsten Artikel konfiguriere ich einen Cisco Switch für RADIUS Authentifizierung.

tom