Vor einigen Tagen wurde bekannt das bereits Anfang Juni(!!) bei einem Hack der niederländischen Zertifizierungsstelle “DigiNotar” mehr als 500 “gefälschte” Zertifikate ausgestellt wurden.

Unter den Zertifikaten befinden sich folgende Wildcard Zertifikate:

- *.*.com

*.*.org

*.10million.org

*.android.com

*.aol.com

*.azadegi.com

*.balatarin.com

*.comodo.com

*.digicert.com

*.globalsign.com

*.google.com

*.JanamFadayeRahbar.com

*.logmein.com

*.microsoft.com

*.mossad.gov.il

*.mozilla.org

*.RamzShekaneBozorg.com

*.SahebeDonyayeDigital.com

*.skype.com

*.startssl.com

*.thawte.com

*.torproject.org

*.walla.co.il

*.windowsupdate.com

Eine vollständige Liste der Zertifikate gibt es hier.

Der Angriff wurde entdeckt weil in Googles Chrome Browser die gültigen Zertifikate fix hinterlegt sind, der Browser also beim Anzeigen vermeintlich authentischer Google Inhalte gemeckert hat. Wenn die “Täter” den “User Agent String” von Chrome gefiltert hätten, wer weiß wann (und ob) dieser Hack öffentlich geworden wäre…

Vermutungen wie viele derartige Angriffe bisher unerkannt geblieben sind und wer dahinter steckt überlasse ich anderen. Ich hoffe allerdings dass die Debatte um Sicherheit und das “Web of Trust” weitergeführt wird und durch solche krassen Vorfälle mehr Aufmerksamkeit bekommt.

Betroffene CAs

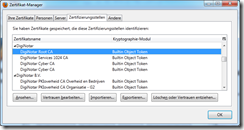

Folgende Zertifizierungsstellen müssen aus allen Browsern, Applikationen und Betriebssystemen verschwinden, sie gelten als NICHT mehr Vertrauenswürdig:

| Certificate | Issued by | Thumbprint |

| DigiNotar Root CA | DigiNotar Root CA | c0 60 ed 44 cb d8 81 bd 0e f8 6c 0b a2 87 dd cf 81 67 47 8c |

| Root CA G2 | DigiNotar Root CA G2 | 43 d9 bc b5 68 e0 39 d0 73 a7 4a 71 d8 51 1f 74 76 08 9c c3 |

| PKIoverheid CA Overheid | Staat der Nederlanden Overheid CA | b5 33 34 5d 06 f6 45 16 40 3c 00 da 03 18 7d 3b fe f5 91 56 |

| PKIoverheid CA Organisatie - G2 | Staat der Nederlanden Organisatie CA - G2 | 5d e8 3e e8 2a c5 09 0a ea 9d 6a c4 e7 a6 e2 13 f9 46 e1 79 |

| PKIoverheid CA Overheid en Bedrijven | Staat der Nederlanden Overheid CA | 40 aa 38 73 1b d1 89 f9 cd b5 b9 dc 35 e2 13 6f 38 77 7a f4 |

Windows Update

Microsoft hat inzwischen reagiert und ein Windows Update zur Verfügung gestellt, genauere Informationen findet man im Microsoft Security Advisory (2607712).

Wie an vielen Stellen zu lesen ist soll es mit diesen Zertifikaten möglich sein gefälschte Windows Updates zu verteilen, das ist laut Microsoft NICHT der Fall. Der Windows Update Client installiert ausschließlich Pakete die mit dem “Microsoft Root Certificate” signiert sind.

Firefox

Für Mozilla Firefox wir ein Update in kürze erwartet, hier empfiehlt es sich die genannten CAs manuell zu entfernen!

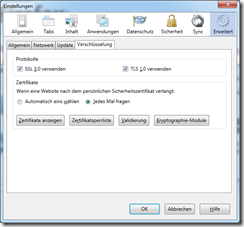

Unter Einstellungen, Erweitert, Verschlüsselung klickt man auf “Zertifikate anzeigen”. Jetzt bekommt man eine Liste der Zertifizierungsstellen und kann das Vertrauen entziehen.

Weitere Infos im Mozilla Security Blog.

Apple

Apple hat wohl zur Zeit andere Prioritäten, MAC Benutzer sollten auf jeden Fall manuell die oben genannten Zertifikate entfernen. Chester Wisniewski von Sophos beschreibt das Ganze so:

My advice if you run a Mac? Use BootCamp and Windows 7 until Apple decides to provide a patch. Or I guess you could use Firefox (not Chome, it also uses Apple's KeyChain)...</code> Ein erster Bericht der Security Consultants Fox-IT zum Thema ist verfügbar: stay secure What about Apple users? Well, apparently they are too busy playing Angry Birds and making pictures in Photoshop to worry about pesky certificate issues.</p>

![]()

tom