Wenn BitLocker im Unternehmen aktiviert wird, empfiehlt es sich die Wiederherstellungsinformationen in Active Directory zu sichern. Diese Anleitung richtet sich an Windows Server 2008 / 2008 R2 und Windows 7 als Client-Betriebssystem. Die Anleitung beschreibt, welche Schritte erforderlich sind um TPM- und BitLocker Schlüssel in AD DS zu speichern, als Beispiel wird jenes Volume verschlüsselt, welches das Betriebssystem enthält.

Wir unterscheiden hier zwischen 2 diverse Schlüssel:

TPM: Hierbei wird der Besitzerschlüssel des TPM Bausteins in AD DS gespeichert

BitLocker: Hierbei handelt es sich um den Wiederherstellungsschlüssel für die betreffende Partition

Schritt 1: AD DS zum speichern von TPM Besitzerschlüssel vorbereiten

Als erstes muss AD DS für das speichern des TPM Besitzerschlüssels konfiguriert werden. Sofern Server 2003 als DC verwendet wird, muss vorher noch ein Schema-Update durchgeführt werden. Für die Betriebssysteme Server 2008 und Server 2008 R2 ist dies nicht notwendig, da diese die Erweiterung bereits mitbringen.

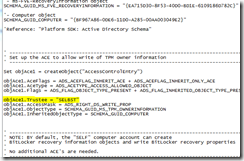

Damit der Client den TPM Besitzerschlüssel in AD DS speichern kann, muss das Script Add-TPMSelfWriteACE.vbs auf dem DC ausgeführt werden. Dieses Script setzt die Berechtigungen des Attributs msTPM-OwnerInformation so, dass der Client seinen TPM Schlüssel einfügen kann.

ACHTUNG: Sollte man nicht das Server-Betriebssystem in englischer Sprachversion verwenden, so muss das Script noch angepasst werden: Anstatt die Berechtigung “SELF” zu setzen, muss diese z.B. für Deutsch in “SELBST” ersetzt werden. Sonst läuft das Script nicht erfolgreich durch.

Schritt 2: Setzen der GPO’s

Da nun Active Directory zum speichern von TPM Schlüsseln vorbereitet ist, setzten wir die Gruppenrichtlinien und weisen den Client an, die Wiederherstellungsschlüssel in Active Directory zu speichern.

BitLocker

Computerkonfiguration / Administrative Vorlagen / Windows-Komponenten / BitLocker Laufwerksverschlüsselung / Betriebssystemlaufwerke

”Festlegen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können”

Anhand dieser Richtlinie weißen wir den Client an die Wiederherstellungsinformationen in der Active Directory zu speichern. BitLocker kann erst aktiviert werden, sobald die Widerherstellungsinformationen in Active Directory hinterlegt sind.

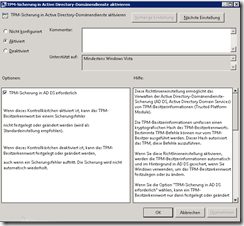

TPM

Computerkonfiguration / Administrative Vorlagen / System / Trusted Platform Module-Dienste

“TPM-Sicherung in Active-Directory-Domänendienste aktivieren”

Anhand dieser Richtlinie wird der Client angewiesen den TPM Besitzerschlüssel in der Active Directory zu speichern.

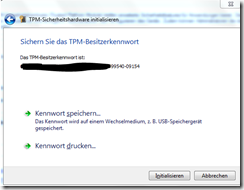

Schritt 3: TPM am Client initialisieren

Wenn der TPM am Client initialisiert wird, wird ein Besitzerschlüssel generiert.

In Active Directory werden die Informationen im Attribut msTPM-OwnerInformation mitgeschrieben.

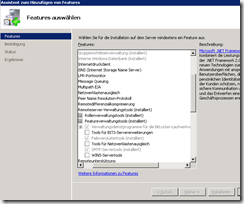

Schritt 4: Verwaltungsprogramm für BitLocker-Schlüssel installieren

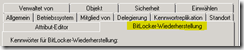

Server 2008 liefert eine zusätzliche Registerkarte für Active Directory um BitLocker-Schlüssel anzuzeigen. Vorher muss jedoch das Feature Verwaltungsdienstprogramm für BitLocker aktiviert werden.

Nach der Aktivierung findet man eine neue Registerkarte in den Computerkonten.

Schritt 5: BitLocker aktivieren und Wiederherstellungsschlüssel einsehen

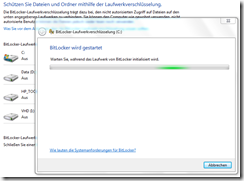

Nun können wir am Client BitLocker für das Volume aktivieren, welches das Betriebssystem enthält.

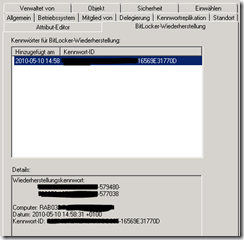

Nach der Aktivierung kann der Wiederherstellungsschlüssel im jeweiligen Computerkonto in der Registerkarte “BitLocker-Wiederherstellung” eingesehen werden.

Grüße

dn